Các thành viên Lazarus đóng giả là kỹ sư và lừa nhân viên nền tảng giao dịch tải xuống phần mềm độc hại khó phát hiện.

Lazarus Group đã sử dụng một dạng phần mềm độc hại mới nhằm cố gắng xâm phạm nền tảng giao dịch tiền điện tử, theo báo cáo ngày 31 tháng 10 từ Elastic Security Labs.

Elastic đã đặt tên cho phần mềm độc hại mới là Kandykorn và chương trình tải nó vào bộ nhớ Sugarload, vì tệp trình tải có phần mở rộng .sld mới trong tên của nó. Elastic không nêu tên nền tảng giao dịch được nhắm mục tiêu.

Nền tảng giao dịch tiền điện tử đã phải hứng chịu hàng loạt vụ hack khóa riêng vào năm 2023, hầu hết đều có liên quan đến doanh nghiệp tội phạm mạng Lazarus Group của Triều Tiên.

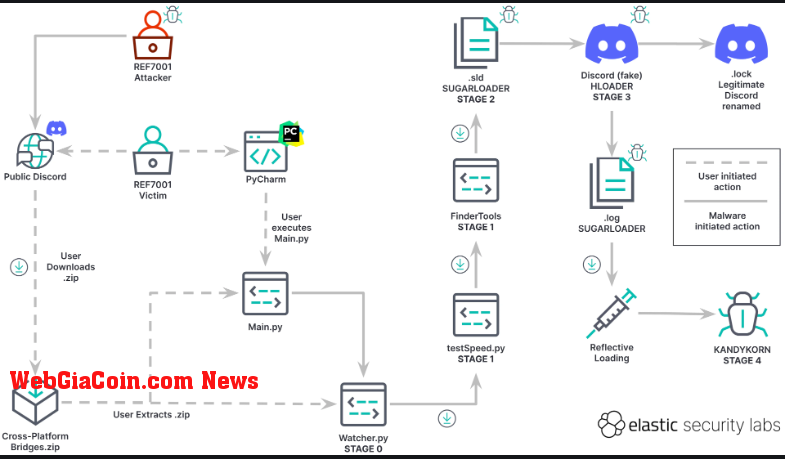

Theo Elastic, cuộc tấn công bắt đầu khi các thành viên Lazarus đóng giả là kỹ sư blockchain và các kỹ sư mục tiêu từ nền tảng giao dịch tiền điện tử ẩn danh. Những kẻ tấn công đã liên hệ trên Discord, tuyên bố rằng chúng đã thiết kế một bot chênh lệch giá có thể kiếm lợi từ sự chênh lệch giữa giá tiền điện tử trên các nền tảng giao dịch khác nhau.

Những kẻ tấn công đã thuyết phục các kỹ sư tải bot này xuống. Các tệp trong thư mục ZIP của chương trình có các tên được ngụy trang như config.py và pricetable.py khiến nó có vẻ là một bot chênh lệch giá.

Sau khi các kỹ sư chạy chương trình, nó sẽ thực thi tệp Main.py chạy một số chương trình thông thường cũng như tệp độc hại có tên Watcher.py. Watcher.py đã thiết lập kết nối với tài khoản Google Drive từ xa và bắt đầu tải nội dung từ tài khoản đó xuống một tệp khác có tên testSpeed.py. Sau đó, chương trình độc hại đã chạy testSpeed.py một lần trước khi xóa nó để che giấu dấu vết.

Trong quá trình thực thi testSpeed.py một lần, chương trình đã tải xuống nhiều nội dung hơn và cuối cùng thực thi một tệp mà Elastic gọi là Sugarloader. Elastic cho biết tệp này đã bị xáo trộn bằng cách sử dụng trình đóng gói nhị phân, cho phép nó vượt qua hầu hết các chương trình phát hiện phần mềm độc hại. Tuy nhiên, họ có thể phát hiện ra nó bằng cách buộc chương trình dừng lại sau khi các chức năng khởi tạo của nó được gọi, sau đó chụp nhanh bộ nhớ ảo của quy trình.

Theo Elastic, nó đã chạy tính năng phát hiện phần mềm độc hại VirusTotal trên Sugarloader và trình phát hiện đã tuyên bố rằng tệp này không độc hại.

Sau khi Sugarloader được tải xuống máy tính, nó sẽ kết nối với máy chủ từ xa và tải trực tiếp Kandykorn vào bộ nhớ thiết bị. Kandykorn chứa nhiều chức năng có thể được máy chủ từ xa sử dụng để thực hiện các hoạt động độc hại khác nhau. Ví dụ: lệnh 0xD3 có thể được sử dụng để liệt kê nội dung của một thư mục trên máy tính nạn nhân và resp_file_down có thể được sử dụng để chuyển bất kỳ tệp nạn nhân nào sang máy tính của kẻ tấn công.

Elastic tin rằng cuộc tấn công xảy ra vào tháng 4 năm 2023. Họ tuyên bố rằng chương trình này có thể vẫn đang được sử dụng để thực hiện các cuộc tấn công ngày nay, nêu rõ:

Mối đe dọa này vẫn còn tồn tại và các công cụ cũng như kỹ thuật đang liên tục được phát triển.

Nền tảng và ứng dụng giao dịch tiền điện tử tập trung đã hứng chịu hàng loạt cuộc tấn công vào năm 2023. Alphapo, CoinsPaid, Atomic Wallet, Coinex, Stake và những người khác đã là nạn nhân của những cuộc tấn công này, hầu hết trong số đó dường như liên quan đến việc kẻ tấn công đánh cắp khóa riêng tư của nạn nhân thiết bị và sử dụng nó để chuyển tiền điện tử của khách hàng đến địa chỉ của kẻ tấn công.

Cục Điều tra Liên bang Hoa Kỳ đã cáo buộc Tập đoàn Lazarus đứng sau vụ hack Coinex, cũng như thực hiện vụ tấn công Stake và các vụ khác.

Theo CoinTelegraph

|

|

Tags: KANDYKORN, SUGARLOAD, NHÓM Lazarus, Cổ phần, Tiền xu trả tiền, Alphapo, Ví nguyên tử, Coinex,

Bạn đang ở:

Bạn đang ở: