Khám phá hoạt động bên trong của một cuộc tấn công mạng, đồng thời hiểu các giai đoạn và kỹ thuật của nó để tăng cường khả năng phòng thủ an ninh mạng.

Các cuộc tấn công mạng đã nổi lên như một mối đe dọa nghiêm trọng đối với mọi người, các tổ chức và chính phủ trong thế giới kết nối kỹ thuật số ngày nay. Tấn công mạng là một nỗ lực ác ý nhằm khai thác các lỗ hổng trong hệ thống máy tính, mạng hoặc phần mềm cho các mục đích bất chính. Hiểu được đặc điểm của một cuộc tấn công mạng là điều cần thiết đối với các cá nhân, doanh nghiệp và chính phủ để phát triển các chiến lược an ninh mạng hiệu quả.

Để làm sáng tỏ môi trường thay đổi của các mối đe dọa mạng, bài viết này sẽ thảo luận về các yếu tố thiết yếu của một cuộc tấn công mạng và các giai đoạn liên quan đến các cuộc tấn công lừa đảo và ransomware.

Các giai đoạn liên quan đến một cuộc tấn công mạng

do thám

Kẻ tấn công thu thập dữ liệu về mục tiêu trong giai đoạn do thám. Để tìm ra các lỗ hổng, mục tiêu và tài sản quan trọng tiềm ẩn, họ sử dụng nhiều chiến thuật khác nhau và tham gia vào hoạt động trinh sát chủ động hoặc thụ động.

Khảo sát chủ động liên quan đến việc quét các mạng để tìm các điểm truy cập tiềm năng, trong khi trinh sát thụ động trong một cuộc tấn công mạng liên quan đến việc thu thập thông tin về mục tiêu mà không cần tương tác trực tiếp với các hệ thống hoặc mạng của mục tiêu đó.

Vũ khí hóa

Một khi những kẻ tấn công đã xác định được mục tiêu và điểm yếu của chúng, chúng vũ khí hóa cuộc tấn công bằng cách viết mã độc hại hoặc lợi dụng các điểm yếu đã biết. Điều này thường dẫn đến việc phát triển phần mềm độc hại có thể gây hại hoặc có quyền truy cập bất hợp pháp vào hệ thống đích, chẳng hạn như vi-rút, trojan hoặc ransomware.

Giao hàng tận nơi

Tải trọng độc hại hiện phải được chuyển đến mục tiêu. Những kẻ tấn công sử dụng nhiều kỹ thuật khác nhau để lây nhiễm phần mềm độc hại cho những nạn nhân nhẹ dạ, bao gồm email lừa đảo, liên kết có hại, tệp đính kèm bị nhiễm và tấn công lỗ tưới nước.

Khai thác

Trong giai đoạn này, những kẻ tấn công sử dụng các lỗ hổng trong mạng hoặc hệ thống mục tiêu để có được quyền truy cập trái phép. Họ sử dụng các lỗ hổng bảo mật, phần mềm chưa được vá lỗi hoặc quy trình xác thực kém chất lượng để truy cập mục tiêu.

Cài đặt

Sau khi những kẻ tấn công có quyền truy cập vào hệ thống đích, chúng sẽ cài đặt vi-rút để giữ cho vi-rút tồn tại và nằm dưới sự kiểm soát của chúng. Họ cũng có thể tăng thông tin đăng nhập của mình để có được quyền truy cập mạng nâng cao và ngang hơn.

Chỉ huy và kiểm soát

Kẻ tấn công tạo cơ sở hạ tầng chỉ huy và kiểm soát để giữ liên lạc với các hệ thống bị xâm nhập. Điều này được gọi là chỉ huy và kiểm soát (C2). Điều này cho phép họ giao tiếp, lọc thông tin và bí mật thực hiện các hành động bất chính của họ.

Hành động theo mục tiêu

Sau khi chiếm quyền kiểm soát hệ thống mục tiêu, những kẻ tấn công chuyển sang hoàn thành các mục tiêu chính của chúng. Điều này có thể dẫn đến hành vi trộm cắp dữ liệu, thay đổi dữ liệu, yêu cầu tiền chuộc hoặc khởi động các cuộc tấn công bổ sung nhằm vào các mục tiêu khác nhau.

Che giấu dấu vết

Để ngăn chặn việc bị phát hiện và giữ chân của chúng, những kẻ tấn công che giấu sự tồn tại của chúng trong các hệ thống bị xâm nhập bằng cách xóa nhật ký, xóa sạch bằng chứng về hoạt động của chúng và ngụy tạo sự hiện diện của chúng trong nhật ký.

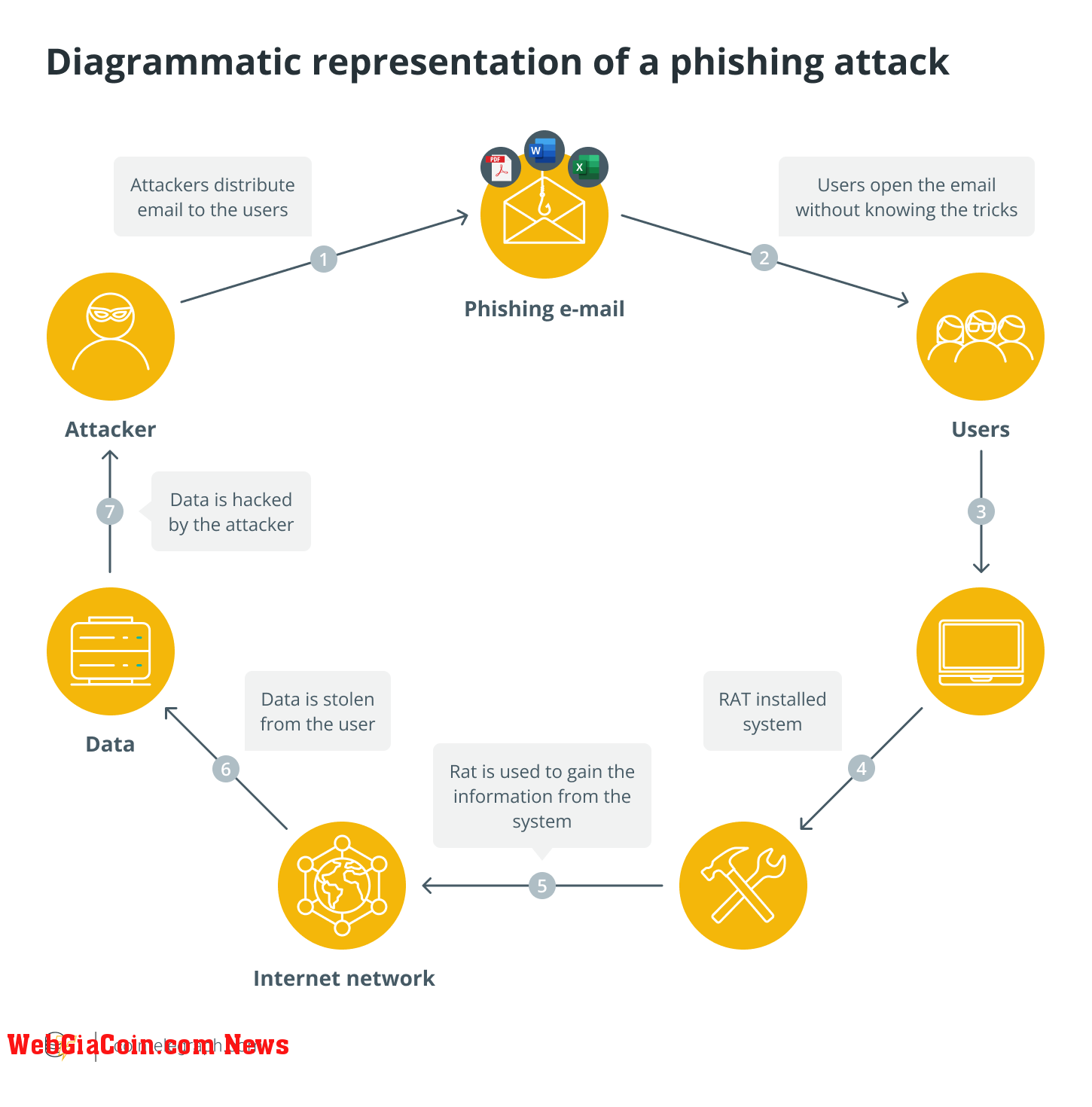

Hiểu cấu trúc của một cuộc tấn công lừa đảo

Tấn công lừa đảo là một loại tấn công mạng trong đó kẻ tấn công sử dụng các kỹ thuật tấn công xã hội để đánh lừa các cá nhân hoặc tổ chức tiết lộ thông tin nhạy cảm, chẳng hạn như thông tin đăng nhập, chi tiết tài chính hoặc dữ liệu cá nhân.

Ví dụ: kẻ tấn công có thể điều khiển từ xa một máy tính bị nhiễm bằng cách cài đặt trojan truy cập từ xa (RAT). Sau khi triển khai RAT trên hệ thống bị xâm nhập, kẻ tấn công có thể gửi lệnh tới RAT và truy xuất dữ liệu theo phản hồi.

Những kẻ tấn công thường mạo danh các thực thể đáng tin cậy, chẳng hạn như ngân hàng, dịch vụ trực tuyến hoặc đồng nghiệp, để lấy lòng tin của nạn nhân và lôi kéo họ thực hiện các hành động cụ thể làm tổn hại đến bảo mật của họ. Các giai đoạn liên quan đến một cuộc tấn công lừa đảo bao gồm:

- Trinh sát: Những kẻ tấn công nghiên cứu và xác định các mục tiêu tiềm năng — thường thông qua kỹ thuật xã hội hoặc tìm kiếm trang web — để thu thập địa chỉ email và thông tin cá nhân.

- Vũ khí hóa: Tội phạm mạng tạo ra các email lừa đảo có chứa các liên kết hoặc tệp đính kèm độc hại được thiết kế để trông hợp pháp, lôi kéo nạn nhân nhấp vào hoặc tải xuống chúng.

- Phân phối: Email lừa đảo được gửi đến các cá nhân hoặc tổ chức được nhắm mục tiêu, lừa họ mở các liên kết hoặc tệp đính kèm độc hại.

- Khai thác: Khi nạn nhân nhấp vào liên kết độc hại hoặc mở tệp đính kèm bị nhiễm, những kẻ tấn công sẽ có quyền truy cập trái phép vào hệ thống của họ hoặc thu thập thông tin nhạy cảm.

- Cài đặt: Kẻ tấn công có thể cài đặt phần mềm độc hại trên thiết bị nạn nhân, chẳng hạn như keylogger hoặc phần mềm gián điệp, để đánh cắp thông tin đăng nhập và giám sát các hoạt động.

- C2: Kẻ tấn công duy trì liên lạc với các hệ thống bị xâm nhập, cho phép chúng kiểm soát phần mềm độc hại từ xa.

- Hành động vì mục tiêu: Tội phạm mạng có thể sử dụng thông tin đăng nhập bị đánh cắp để lừa đảo tài chính, giành quyền truy cập trái phép vào dữ liệu nhạy cảm hoặc thậm chí tiến hành các cuộc tấn công tiếp theo nhằm vào các mục tiêu khác.

- Che giấu dấu vết: Sau khi đạt được mục tiêu, những kẻ tấn công có thể cố gắng xóa bằng chứng về cuộc tấn công lừa đảo để tránh bị phát hiện.

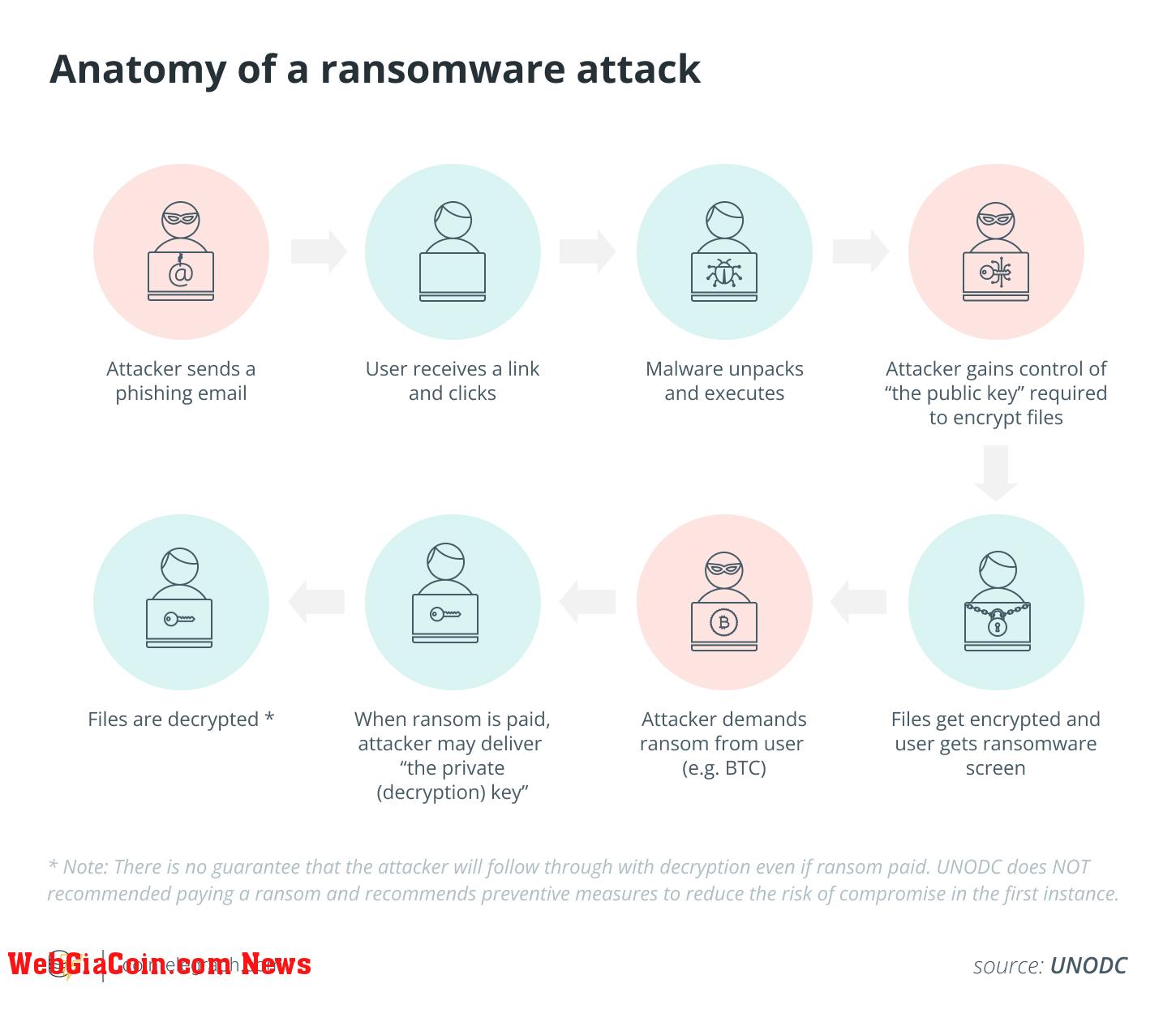

Hiểu cấu trúc của một cuộc tấn công ransomware

Tấn công mã độc tống tiền là một loại tấn công mạng trong đó phần mềm độc hại, được gọi là mã độc tống tiền, được triển khai để mã hóa dữ liệu nạn nhân hoặc khóa họ khỏi hệ thống máy tính hoặc tệp của họ. Những kẻ tấn công yêu cầu nạn nhân thanh toán tiền chuộc để cung cấp khóa giải mã hoặc khôi phục quyền truy cập vào dữ liệu được mã hóa.

- Trinh sát: Kẻ tấn công xác định nạn nhân tiềm năng dựa trên lỗ hổng của chúng, thường thông qua quá trình quét tự động các cổng mở và dịch vụ bị lộ.

- Vũ khí hóa: Tội phạm mạng đóng gói phần mềm tống tiền vào phần mềm độc hại mã hóa dữ liệu nạn nhân và yêu cầu tiền chuộc để phát hành.

- Phân phối: Phần mềm tống tiền được phân phối thông qua nhiều phương thức khác nhau, chẳng hạn như tệp đính kèm email bị nhiễm hoặc trang web độc hại.

- Khai thác: Sau khi hệ thống nạn nhân bị lây nhiễm, phần mềm tống tiền sẽ khai thác các lỗ hổng phần mềm để mã hóa các tệp và khiến chúng không thể truy cập được.

- Cài đặt: Phần mềm tống tiền có được sự tồn tại lâu dài trên hệ thống nạn nhân, khiến nó khó bị loại bỏ nếu không có khóa giải mã.

- C2: Ransomware giao tiếp với máy chủ của kẻ tấn công để cung cấp khóa giải mã sau khi trả tiền chuộc.

- Hành động có mục tiêu: Mục tiêu là tống tiền nạn nhân bằng cách yêu cầu thanh toán tiền chuộc trong nền tảng giao dịch cho khóa giải mã để khôi phục dữ liệu được mã hóa.

- Che giấu dấu vết: Những kẻ tấn công ransomware thường che giấu dấu vết của chúng bằng cách sử dụng các công nghệ mã hóa và ẩn danh để tránh bị phát hiện.

Hiểu được đặc điểm của một cuộc tấn công mạng là rất quan trọng để phát triển các biện pháp an ninh mạng hiệu quả. Bằng cách nhận ra các giai đoạn liên quan đến một cuộc tấn công mạng, các cá nhân và tổ chức có thể chủ động triển khai các biện pháp kiểm soát bảo mật, giáo dục người dùng về các mối đe dọa tiềm ẩn và sử dụng các phương pháp hay nhất để bảo vệ trước bối cảnh ngày càng phát triển của các mối đe dọa mạng. An ninh mạng là trách nhiệm tập thể và với các biện pháp cảnh giác và chủ động, người ta có thể giảm thiểu rủi ro do tội phạm mạng gây ra.

Theo CoinTelegraph

|

|

Tags: Tấn công mạng, An ninh mạng, Các giai đoạn tấn công mạng, Kỹ thuật, Mối đe dọa mạng, Phá vỡ dữ liệu,

Bạn đang ở:

Bạn đang ở: