Cộng đồng tiền điện tử đang vật lộn với các vấn đề xung quanh chương trình tiền thưởng lỗi, một cơ chế quan trọng để khám phá và giải quyết các lỗ hổng hệ thống.

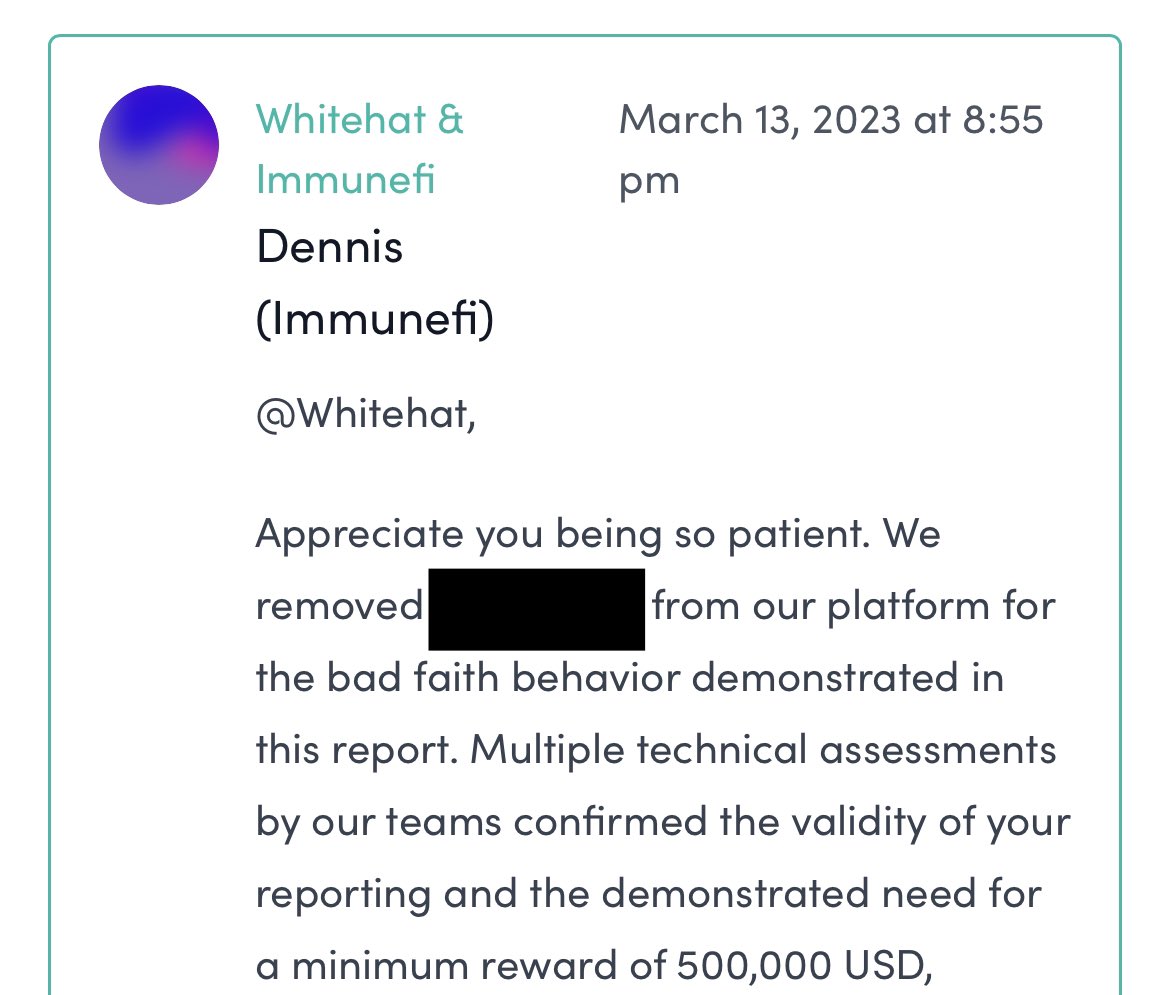

Usmann Khan, một kiểm toán viên bảo mật web3, đã đăng vào ngày 17 tháng 8, Hãy nhớ rằng các dự án không thể đơn giản là không trả tiền, mũ trắng, kèm theo ảnh chụp màn hình thông báo từ Immunefi cho biết một dự án đã bị loại khỏi vấn đề tiền thưởng lỗi do không thanh toán mức tối thiểu $500.000 tiền thưởng.

Nguồn: X

Nguồn: XĐáp lại, nhà nghiên cứu bảo mật Marc Weiss đã chia sẻ Bug Bounty Wall of Shame' (BBWoS), một danh sách ghi lại những phần thưởng chưa thanh toán được cho là của các hacker mũ trắng trong web3. Dữ liệu từ BBWoS dường như báo hiệu sự thiếu trách nhiệm và niềm tin đáng kể trong hệ sinh thái tiền điện tử không thể bỏ qua.

BBWoS chỉ ra rằng tiền thưởng lỗi cho khai thác Arbitrum vào ngày 2 tháng 902 USD2 USD có phần thưởng trị giá 2 triệu USD. Tuy nhiên, sự căm ghét của người da trắng chỉ được thưởng 780.000 đô la vì đã xác định được một vụ khai thác gây thiệt hại hơn 680 triệu đô la.

Hơn nữa, BBWoS cho biết việc khai thác vay/cho vay CRV trên Aave từ tháng 11 năm 2022 đã dẫn đến khoản lỗ 1,5 triệu đô la, với 40 triệu đô la gặp rủi ro và không có khoản tiền thưởng nào được trả cho người mũ trắng đã xác định đường tấn công vài ngày trước đó.

Cuối cùng, vào tháng 4 năm nay, chỉ 500 đô la đã được trả cho một người đội mũ trắng, người được cho là đã xác định được cách để các nhà quản lý đánh cắp Token trị giá tới 14 triệu đô la từ người dùng bằng cách sử dụng các đường dẫn hoán đổi độc hại sau khi được dHEDGE thông báo rằng vấn đề này đã được nhiều người biết đến .

Danh sách này được tạo bởi các hacker mũ trắng mệt mỏi vì trải qua những đêm mất ngủ để tìm lỗi trong các giao thức chỉ để nhận được khoản thanh toán 500 đô la khi tổng thiệt hại kinh tế lên tới hàng triệu đô la, với người tạo tuyên bố,

Tôi đã tạo bảng xếp hạng này để giúp thông báo cho cộng đồng bảo mật về các dự án không coi trọng vấn đề bảo mật để chúng ta có thể tránh chúng và dành thời gian cho những dự án đó.

Nhu cầu kiểm toán nội bộ trong DeFi.

Trong bài thuyết trình của mình tại Hội nghị thượng đỉnh về bảo mật DeFi vào tháng 7, Weiss đã nêu bật vai trò quan trọng của kiểm toán viên ở các giai đoạn phát triển giao thức khác nhau. Bằng cách tích hợp các kiểm toán viên và nhà nghiên cứu nội bộ, ông nhấn mạnh tiềm năng của họ trong việc đưa ra các quyết định kiến trúc sâu sắc, thiết kế cơ sở mã hiệu quả và áp dụng phương pháp tập trung vào bảo mật để phát triển giao thức.

Do đó, điều đáng lo ngại là các nền tảng không thừa nhận và khen thưởng xứng đáng cho những nỗ lực của các chuyên gia bảo mật này khi làm việc trên cơ sở hợp đồng.

Kiểm toán viên Gogo và MiloTruck nhấn mạnh rằng việc không thanh toán cho các lỗ hổng đã xác định là một vấn đề phổ biến. Các bài đăng của họ nhấn mạnh nhu cầu cấp thiết đối với các nền tảng này là nâng cao trách nhiệm giải trình và độ tin cậy của chúng, đồng thời đảm bảo sự công nhận xứng đáng đối với tin tặc mũ trắng.

Cần minh bạch hơn trong việc xử lý các lỗ hổng. Các tình huống nổi bật được liệt kê trên BBWoS, chẳng hạn như hợp đồng tiền gửi bị xâm phạm của Arbitrum, hoạt động khai thác kinh tế của Aave và các đường dẫn hoán đổi độc hại trong dHEDGE, càng làm tăng nhu cầu này.

Môi trường thực thi đáng tin cậy trong DeFi.

Trả lời các vấn đề của Weiss về lòng tin, Danny Ki từ Super Protocol đã nhấn mạnh tiềm năng của điện toán bí mật phi tập trung để giữ lòng tin trong các dự án Web3 và giảm thiểu các lỗ hổng. Ki đang tham khảo tùy chọn chạy DeFi trong Môi trường thực thi đáng tin cậy (TEE), một thứ vốn có trong Super Protocol.

TEE là vùng an toàn của bộ xử lý đảm bảo mã và dữ liệu được tải bên trong được bảo vệ để bảo mật và toàn vẹn. Tuy nhiên, một nhược điểm của việc sử dụng TEE trong DeFi dApps là dựa vào kiến trúc độc quyền từ các công ty tập trung như Intel, AMD và ARM. Có những nỗ lực trong cộng đồng nguồn mở để phát triển các tiêu chuẩn và triển khai mở cho TEE, chẳng hạn như các dự án Open-TEE và OP-TEE.

Ki lập luận rằng nếu các dự án Web3 hoạt động trong phạm vi bảo mật, thì có thể không cần phải trả tiền cho các lỗ hổng, vì tính bảo mật vốn đã được giữ.

bất chấp việc sự kết hợp giữa blockchain và điện toán bí mật có thể cung cấp một lớp bảo mật đáng gờm cho các dự án trong tương lai, nhưng động thái thay thế tiền thưởng lỗi và kiểm toán viên bảo mật bằng TEE có vẻ phức tạp, ít nhất phải nói như vậy.

Các vấn đề về tiền thưởng lỗi trong DeFi.

Tuy nhiên, vẫn có những lo ngại khác đối với tin tặc mũ trắng, chẳng hạn như tiết lộ lỗi không phù hợp từ các công ty bảo mật trên mạng xã hội. Một bài đăng từ Peckshield xác định một lỗi vào tháng 7 có nội dung đơn giản là, Xin chào @JPEGd_69, bạn có thể muốn xem qua liên kết đến giao dịch Ethereum.

Gogo chỉ trích bài đăng nêu rõ, Nếu lỗ hổng này được tiết lộ một cách có trách nhiệm thay vì bị khai thác, thì người dùng của PEGd đã không bị mất 11 triệu đô la, Sẽ không có thiệt hại về uy tín nào xảy ra, Anh chàng này sẽ nhận được tiền thưởng sửa lỗi lớn thay vì bị truy đuổi trước bot MEV.

Gogo đã chia sẻ trải nghiệm về tiền thưởng cho lỗi của họ với Immunefi, một công ty mà họ mô tả là vô cùng tuyệt vời', trong đó khoản thanh toán yêu cầu một quy trình hòa giải, cuối cùng dẫn đến khoản thanh toán thỏa đáng trị giá 5.000 USD cho một lỗi nghiêm trọng.

Những thông tin chi tiết này từ cộng đồng bảo mật web3 nhấn mạnh vai trò quan trọng của kiểm toán viên và tầm quan trọng của các chương trình tiền thưởng lỗi hiệu quả đối với sự bảo mật, niềm tin và sự phát triển của hệ sinh thái tiền điện tử.

Như một số người đã xác định, các vụ hack được đưa tin rộng rãi trong tin tức và trên X, nhưng điều gì sẽ xảy ra với những người phát hiện ra các vụ khai thác và không bao giờ được đền bù thỏa đáng? Gần 2,5 triệu đô la tiền thưởng được cho là chưa thanh toán chỉ được liệt kê trên BBWoS, tuy nhiên, như Ki đã nhấn mạnh, liệu tương lai có thể bao gồm một web3 an toàn bẩm sinh mà không cần tiền thưởng không?

Bài đăng xuất hiện đầu tiên trên WebGiaCoin.

Theo Cryptoslate

|

|

Bạn đang ở:

Bạn đang ở: