Được hóa trang là phần mềm máy tính để bàn hợp pháp, phần mềm độc hại lén lút này đã lây nhiễm hàng nghìn máy trên 11 quốc gia, buộc họ phải khai thác Monero (XMR) một cách vô tình.

Phần mềm độc hại khai thác tiền điện tử đã lén lút xâm nhập hàng trăm nghìn máy tính trên khắp thế giới kể từ năm 2019, thường giả dạng các chương trình hợp pháp, chẳng hạn như Google Dịch, nghiên cứu mới đã phát hiện ra.

Trong một báo cáo ngày 29 tháng 8 của Check Point Research (CPR), một nhóm nghiên cứu cho nhà cung cấp dịch vụ an ninh mạng của Mỹ-Israel, Check Point Software Technologies, phần mềm độc hại đã nằm trong tầm ngắm của nó trong nhiều năm, một phần nhờ vào thiết kế xảo quyệt làm chậm quá trình cài đặt. phần mềm độc hại khai thác tiền điện tử trong nhiều tuần sau khi tải xuống phần mềm ban đầu.

.@_CPResearch_ detected a #crypto miner #malware campaign, which potentially infected thousands of machines worldwide. Dubbed ‘Nitrokod,” the attack was initially found by Check Point XDR. Get the details, here: https://t.co/MeaLP3nh97 #cryptocurrecy #TechnologyNews #CyberSec pic.twitter.com/ANoeI7FZ1O

— Check Point Software (@CheckPointSW) August 29, 2022

Được liên kết với một nhà phát triển phần mềm nói tiếng Thổ Nhĩ Kỳ tuyên bố cung cấp "phần mềm miễn phí và an toàn", chương trình phần mềm độc hại này xâm nhập PC thông qua các phiên bản máy tính để bàn giả mạo của các ứng dụng phổ biến như YouTube Music, Google Translate và Microsoft Translate.

Sau khi cơ chế tác vụ được lên lịch kích hoạt quá trình cài đặt phần mềm độc hại, nó sẽ trải qua một số bước liên tục trong vài ngày, kết thúc bằng hoạt động khai thác tiền điện tử Monero (XMR) ẩn đang được thiết lập.

Công ty an ninh mạng cho biết máy khai thác tiền điện tử có trụ sở tại Thổ Nhĩ Kỳ có tên là 'Nitrokod' đã lây nhiễm các máy trên 11 quốc gia.

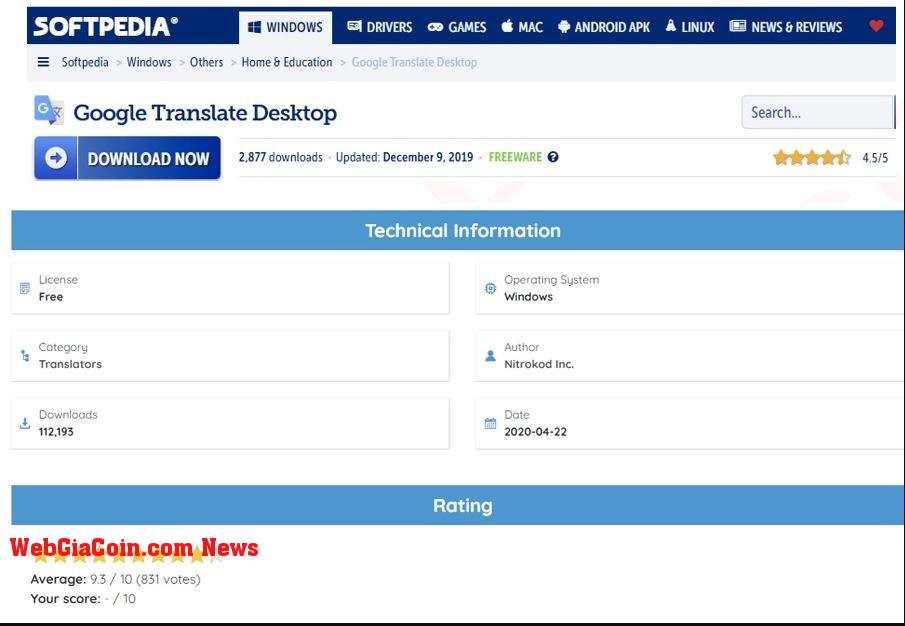

Theo CPR, các trang web tải xuống phần mềm phổ biến như Softpedia và Uptodown đã có sẵn các giả mạo dưới tên nhà xuất bản "Nitrokod INC".

Một số chương trình đã được tải xuống hàng trăm nghìn lần, chẳng hạn như phiên bản Google Dịch giả trên máy tính để bàn trên Softpedia, thậm chí có gần một nghìn lượt đánh giá, đạt điểm trung bình là 9,3 trên 10 sao, bất chấp việc Google không có chính thức phiên bản máy tính để bàn cho chương trình đó.

Theo Check Point Software Technologies, việc cung cấp phiên bản ứng dụng dành cho máy tính để bàn là một phần quan trọng của trò lừa đảo.

Hầu hết các chương trình do Nitrokod cung cấp không có phiên bản dành cho máy tính để bàn, khiến phần mềm giả mạo này thu hút những người dùng nghĩ rằng họ đã tìm thấy một chương trình không khả dụng ở bất kỳ nơi nào khác.

Theo Maya Horowitz, Phó chủ tịch của Nghiên cứu tại Check Point Software, phần mềm độc hại giả mạo cũng có sẵn "bằng cách tìm kiếm trên web đơn giản".

"Điều thú vị nhất đối với tôi là thực tế là phần mềm độc hại rất phổ biến, nhưng lại nằm trong tầm ngắm để mua lâu dài"

Về văn bản, chương trình Google Translate Desktop bắt chước của Nitrokod vẫn là một trong những kết quả tìm kiếm chính.

Thiết kế giúp tránh bị phát hiện

Phần mềm độc hại đặc biệt khó phát hiện, vì ngay cả khi người dùng khởi chạy phần mềm giả mạo, chúng vẫn không khôn ngoan hơn vì các ứng dụng giả mạo cũng có thể bắt chước các chức năng tương tự mà ứng dụng hợp pháp cung cấp.

Hầu hết các chương trình của tin tặc được xây dựng dễ dàng từ các trang web chính thức bằng cách sử dụng khung dựa trên Chromium, cho phép chúng phát tán các chương trình chức năng được tải bằng phần mềm độc hại mà không cần phát triển chúng từ đầu.

Cho đến nay, hơn một trăm nghìn người trên khắp Israel, Đức, Anh, Mỹ, Sri Lanka, Síp, Úc, Hy Lạp, Thổ Nhĩ Kỳ, Mông Cổ và Ba Lan đều đã trở thành con mồi của phần mềm độc hại này.

Để tránh bị lừa bởi phần mềm độc hại này và những người khác giống như nó, Horowitz cho biết một số mẹo bảo mật cơ bản có thể giúp giảm thiểu rủi ro.

"Hãy cẩn thận với các miền giống, lỗi chính tả trong trang web và những người gửi email lạ. Chỉ tải xuống phần mềm từ các nhà xuất bản hoặc nhà cung cấp được ủy quyền, được biết đến và đảm bảo bảo mật điểm cuối của bạn được cập nhật và cung cấp khả năng bảo vệ toàn diện."

Theo CoinTelegraph

|

|

Tags: Khai thác tiền điện tử, Lừa đảo, Phần mềm độc hại,

Bạn đang ở:

Bạn đang ở: